一、背景

esxi 6.5有个漏洞,编号CVE-2020-3992,漏洞说明:VMwareESXiOpenSLP的远程代码执行漏洞(CVE-2020-3992)。当***者在管理网络(managementnetwork)中时,可以通过427端口触发一个OpenSLP服务的user-after-free漏洞,从而远程执行任意代码。

为了修复该漏洞,决定进行升级操作。文章源自国外主机测评-https://www.zjcp.org/30282.html

二、环境说明

|

ip地址文章源自国外主机测评-https://www.zjcp.org/30282.html |

esxi版本文章源自国外主机测评-https://www.zjcp.org/30282.html |

当前内部版本号文章源自国外主机测评-https://www.zjcp.org/30282.html |

目标内部版本号文章源自国外主机测评-https://www.zjcp.org/30282.html |

补丁包文章源自国外主机测评-https://www.zjcp.org/30282.html |

|---|---|---|---|---|

|

172.27.34.90文章源自国外主机测评-https://www.zjcp.org/30282.html |

6.5文章源自国外主机测评-https://www.zjcp.org/30282.html |

4887370文章源自国外主机测评-https://www.zjcp.org/30282.html |

17477841文章源自国外主机测评-https://www.zjcp.org/30282.html |

ESXi650-202102001.zip |

三、版本查看

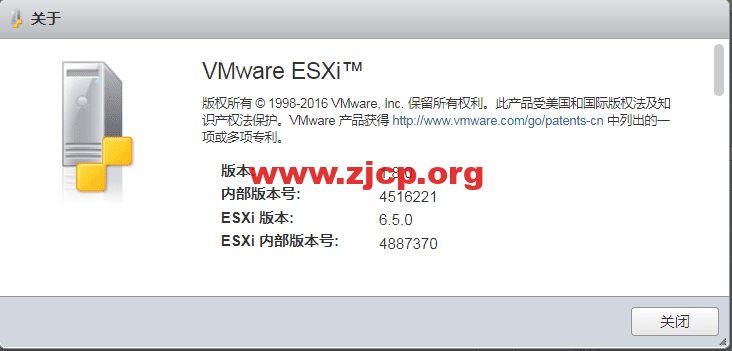

1.内部版本号查看

“帮助”--“关于”

当前内部版本号为4887370

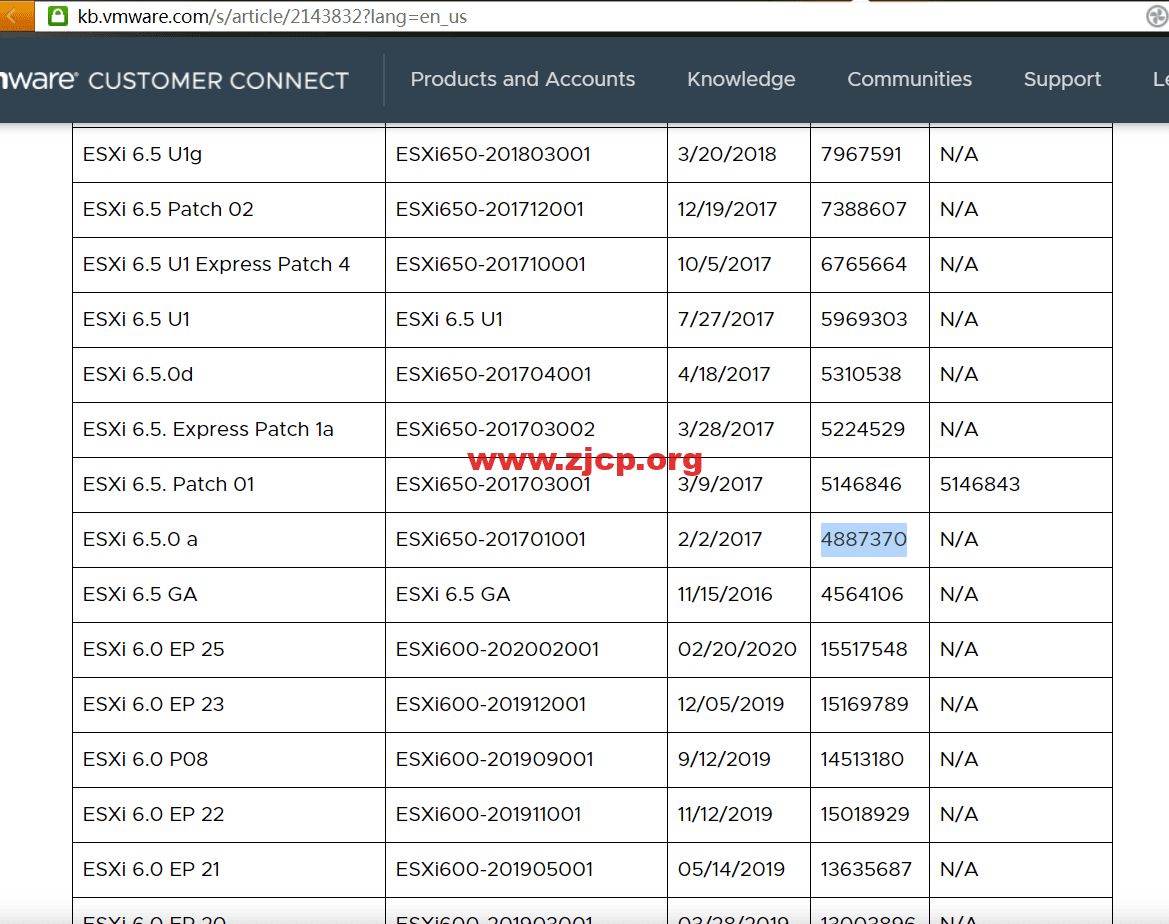

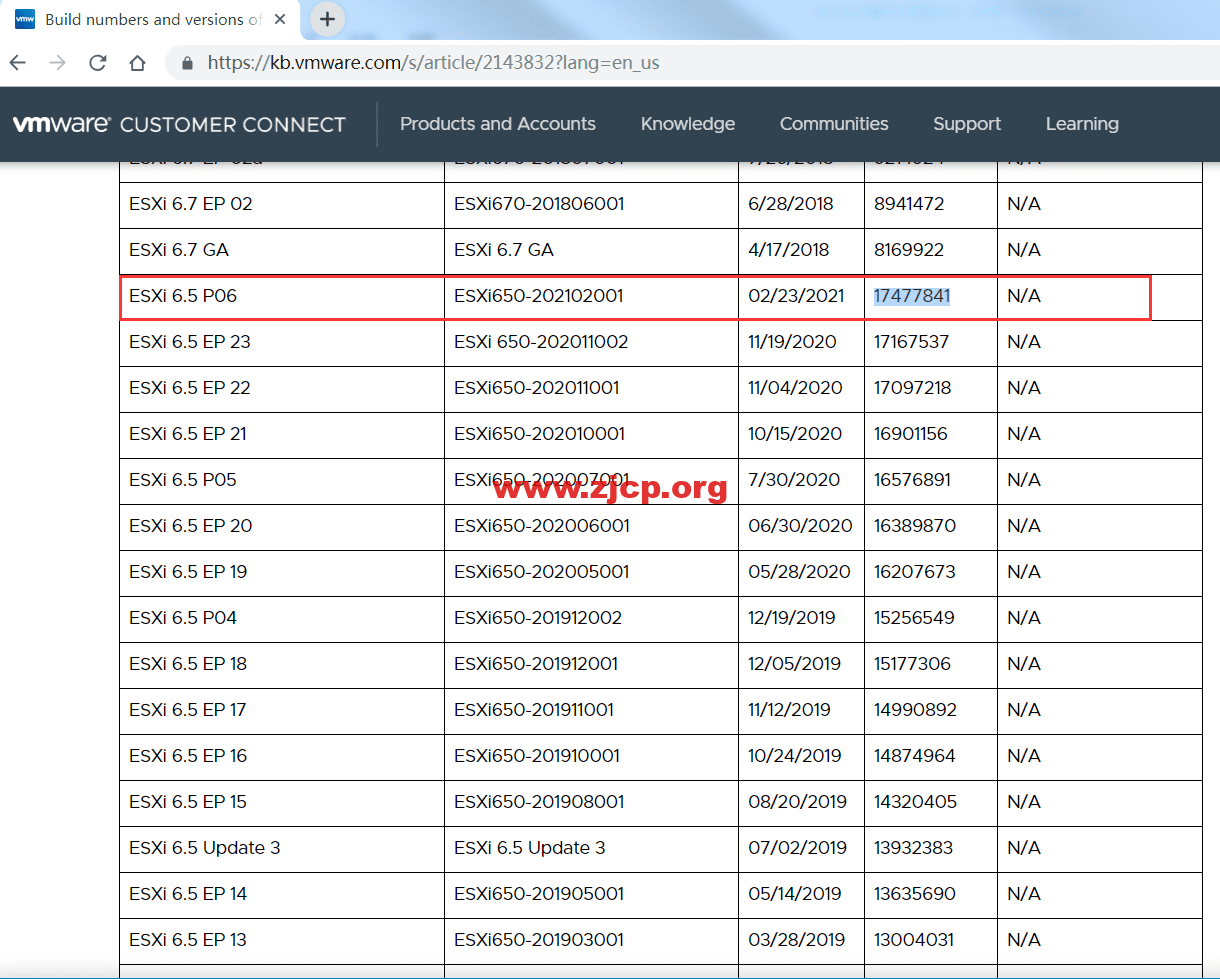

2.各版本查看

https://kb.vmware.com/s/article/2143832?lang=en_us

3.当前版本

内部版本4887370对应的版本为ESXi 6.5.0 a

4.目标版本

查看目标版本是为了确定下载补丁包,这里选择最新版本作为目标版本ESXi 6.5 P06,对应的内部版本为17477841

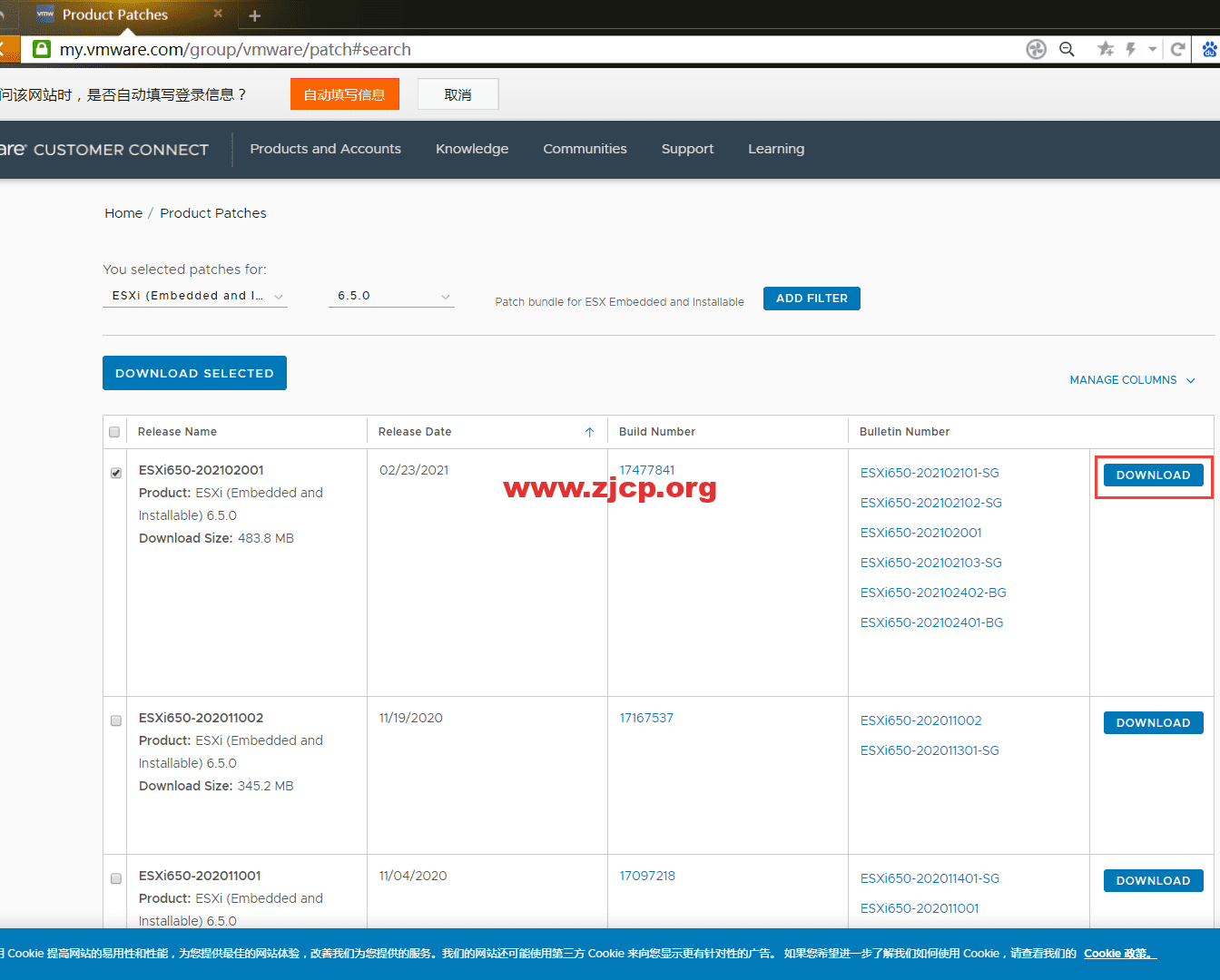

四、补丁下载

补丁包下载地址:

https://my.vmware.com/group/vmware/patch#search

下载esxi 6.5对应的最新补丁包

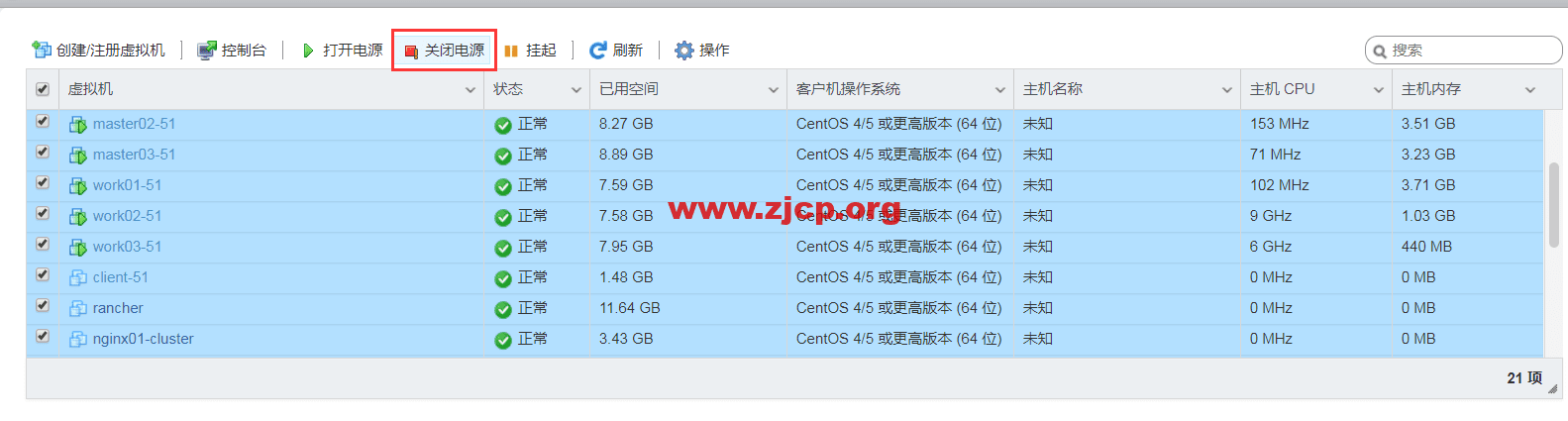

五、关闭虚机

升级前需关闭虚机

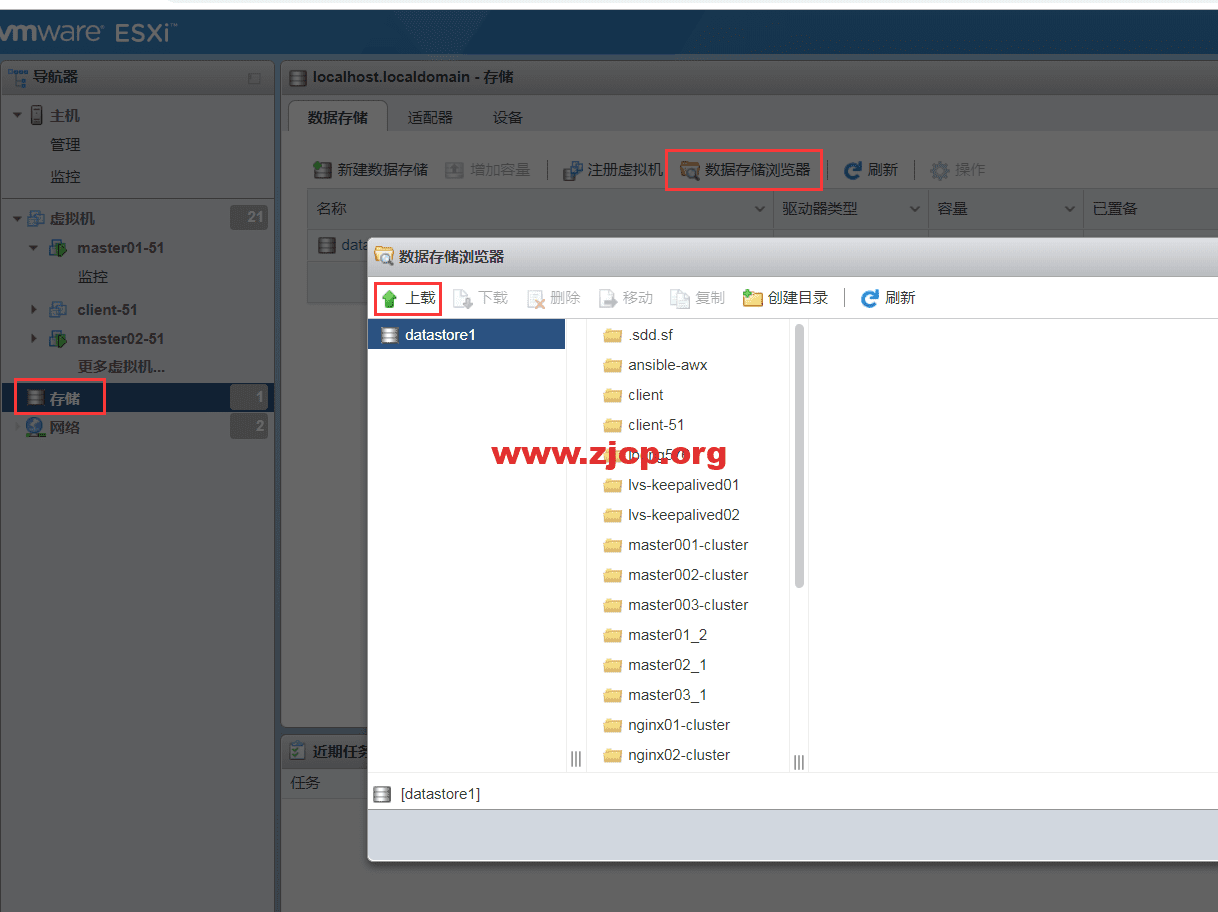

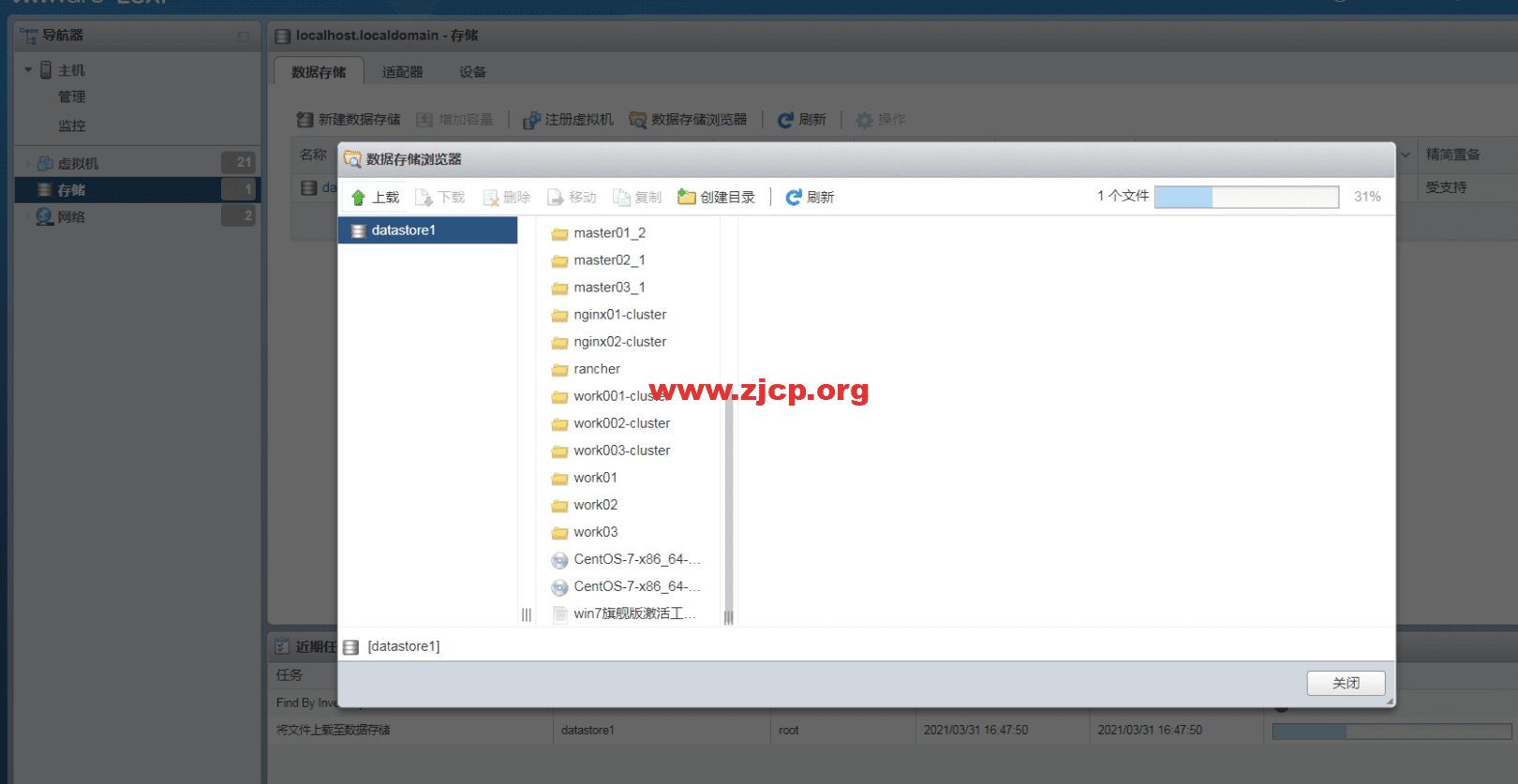

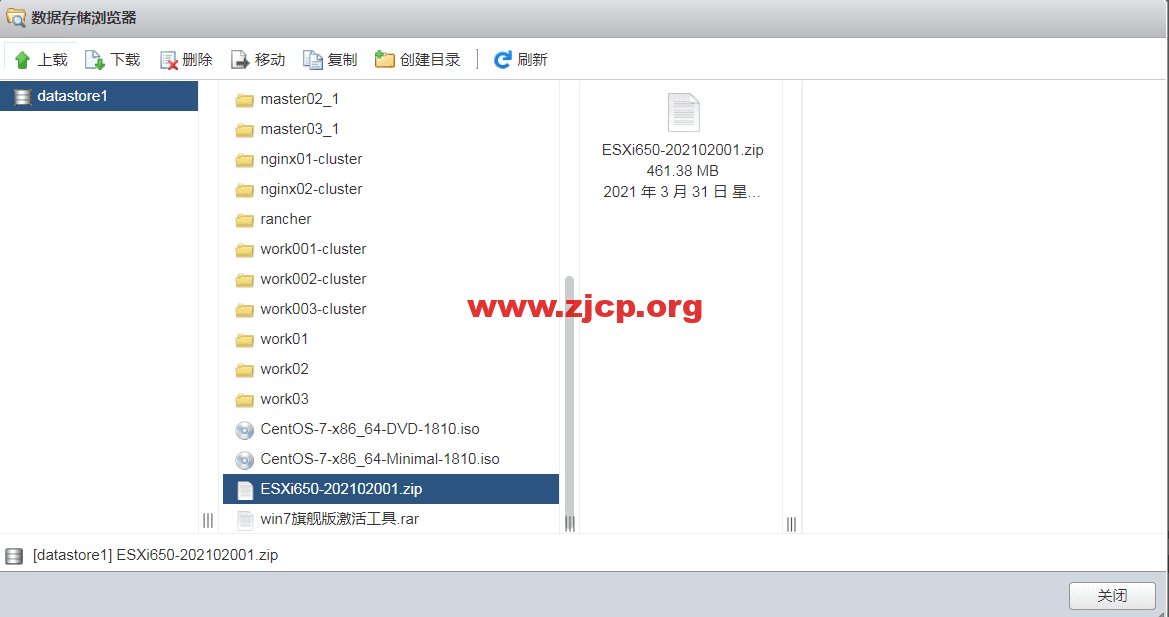

六、上传补丁包

通过“数据存储浏览器”上传补丁包

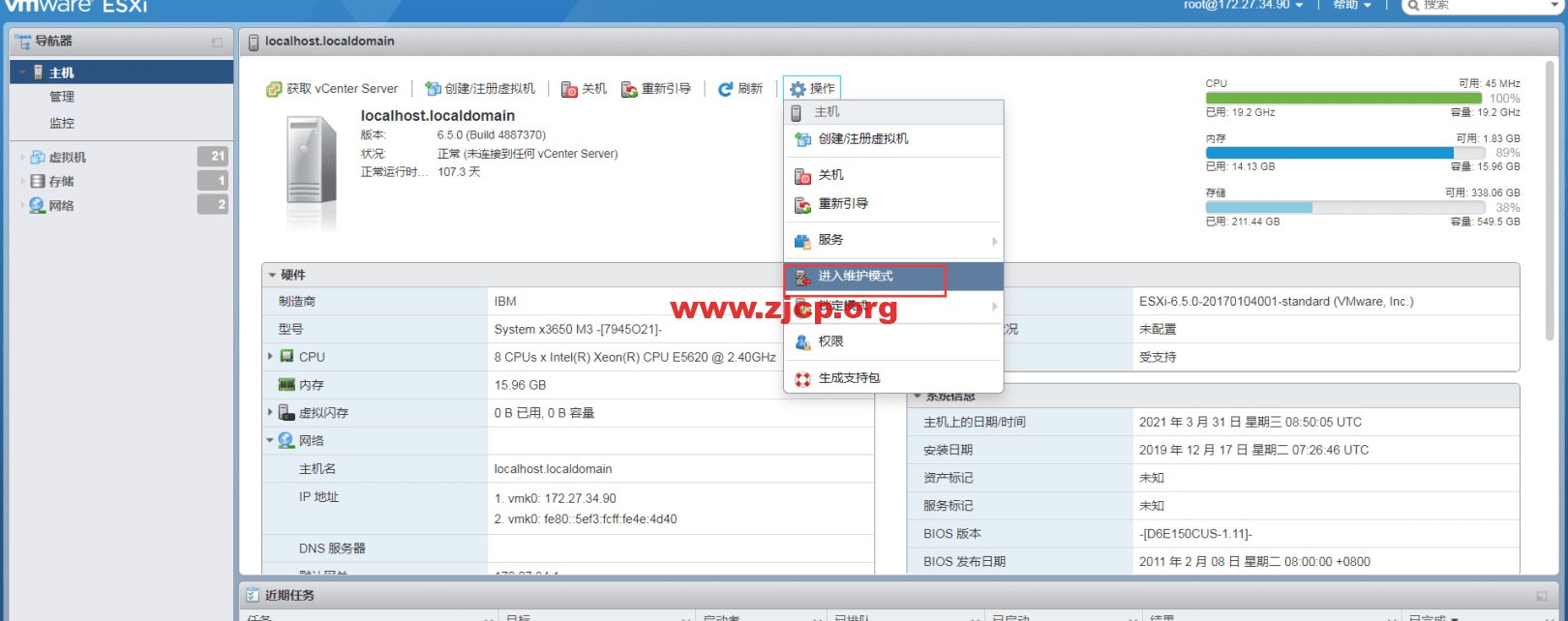

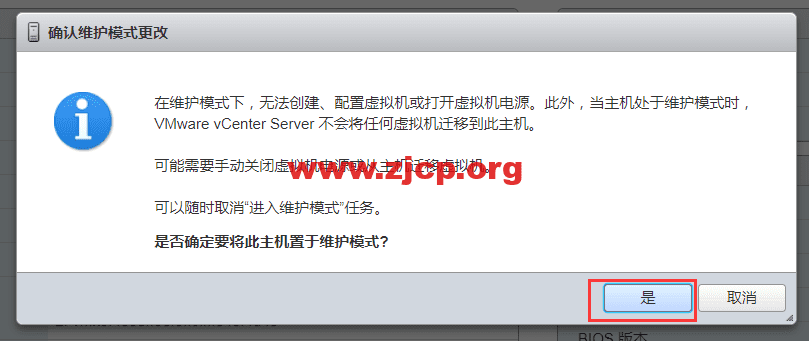

七、进入维护模式

补丁升级需要在维护模式下进行

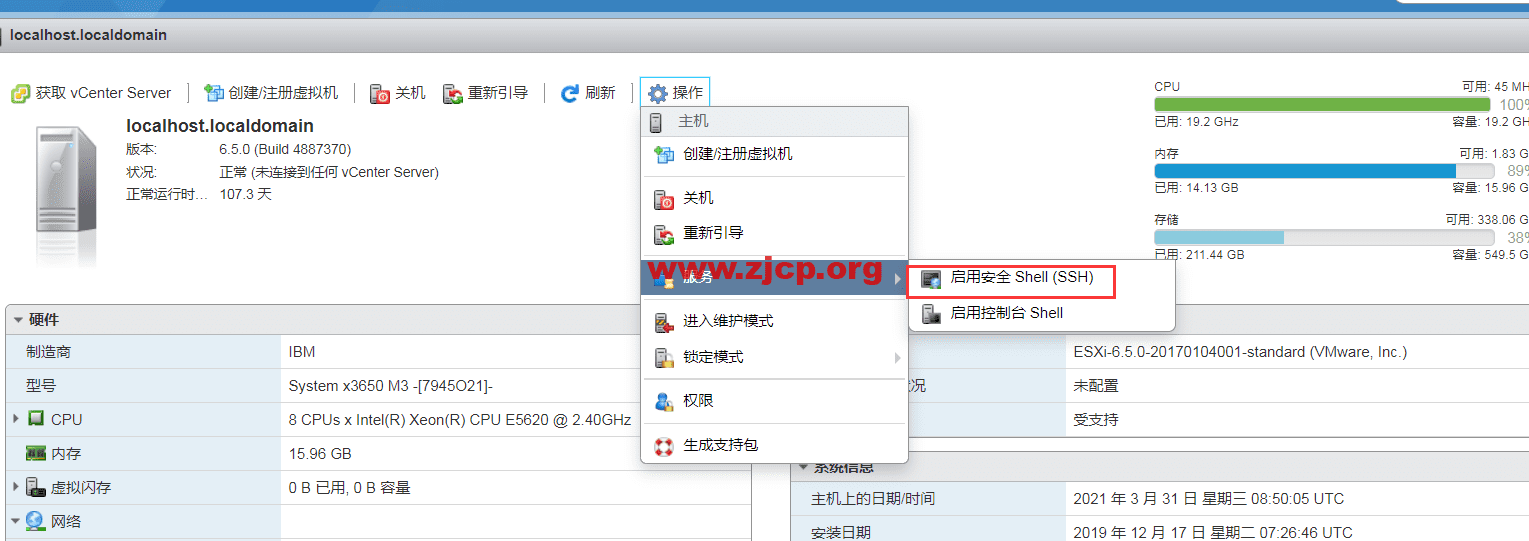

八、开启命令行模式

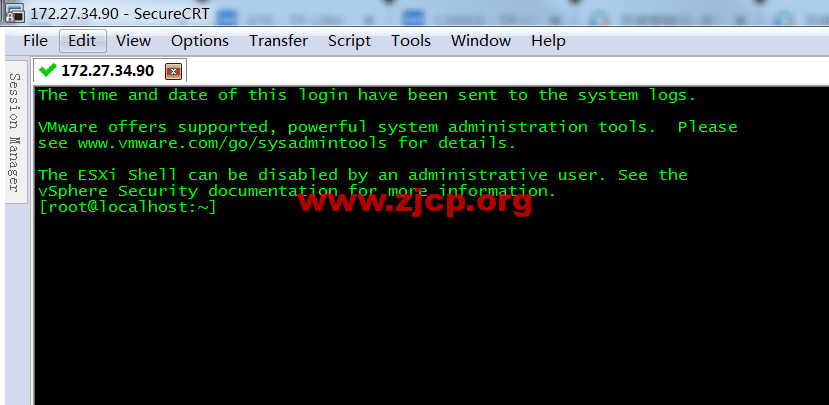

1.启用ssh

2.使用crt远程登录系统

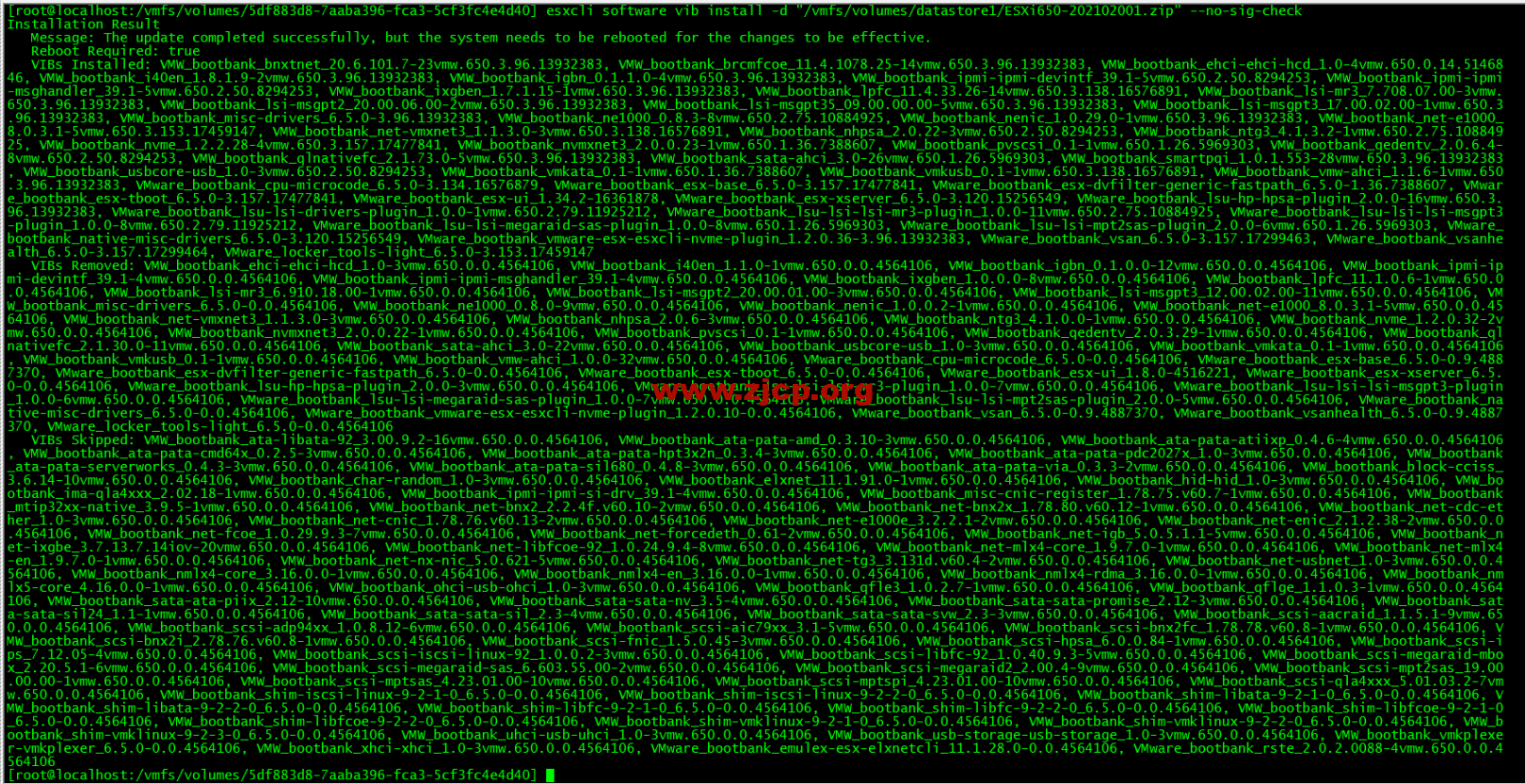

九、版本升级

[root@localhost:/vmfs/volumes/5df883d8-7aaba396-fca3-5cf3fc4e4d40] pwd

/vmfs/volumes/datastore1

[root@localhost:/vmfs/volumes/5df883d8-7aaba396-fca3-5cf3fc4e4d40] ls -l|grep 2021

-rw-r--r-- 1 root root 483794868 Mar 31 08:49 ESXi650-202102001.zip

[root@localhost:/vmfs/volumes/5df883d8-7aaba396-fca3-5cf3fc4e4d40] esxcli software vib install -d "/vmfs/volumes/datastore1/ESXi650-202102001.zip" --no-sig-check

升级命令请加上参数“--no-sig-check”防止报错

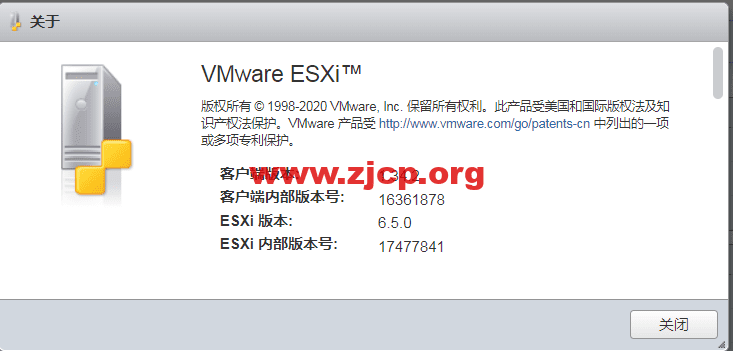

十、重启系统

[root@localhost:/vmfs/volumes/5df883d8-7aaba396-fca3-5cf3fc4e4d40] reboot十一、复核

版本由4887370成功升级到17477841

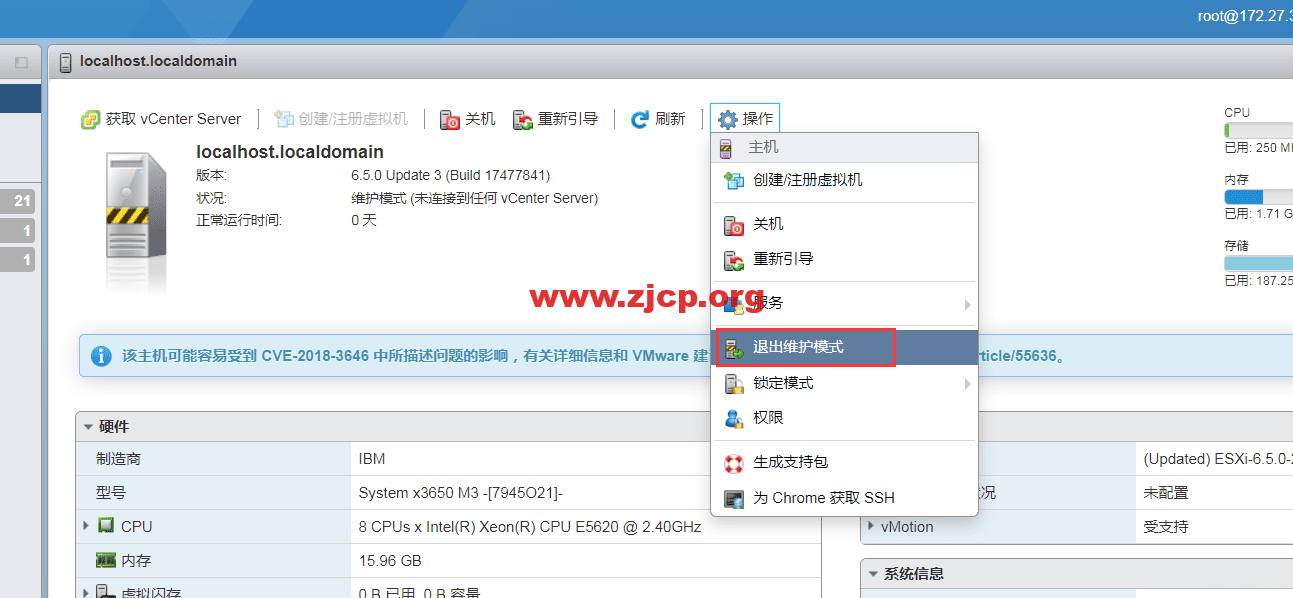

十二、退出维护模式

退出维护模式并重新启动虚机

变更完成

![虚拟机VMware Workstation Pro 16.1.2 Build 17966106官方版 [2021/05/18]](https://www.zjcp.org/wp-content/themes/begin/prune.php?src=https://www.zjcp.org/wp-content/uploads/2021/12/20211216_61bb4d027cf36.jpg&w=280&h=210&a=&zc=1)